Сценарии применения

ALTELL TRUST может применяться для многофакторной аутентификации пользователей, удаленного централизованного управления парком защищаемых устройств, удаленного централизованного сбора событий безопасности, а также выступать как единственное ПО тонких клиентов (концепция zero client).

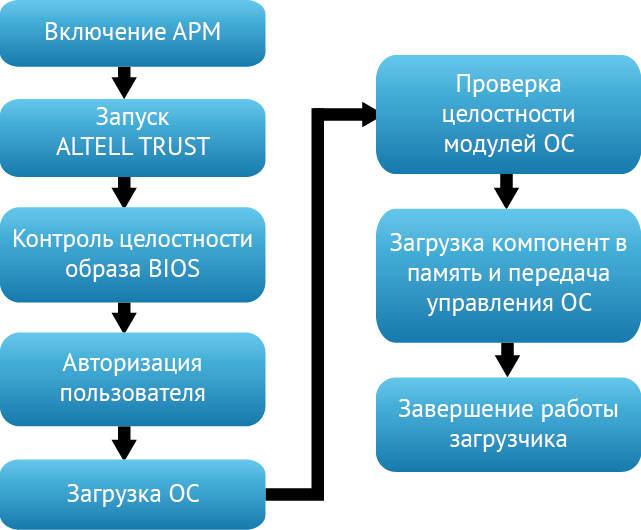

Сценарий №1 - Доверенная загрузка операционной системы

После включения защищаемого устройства и инициации UEFI BIOS управление передается модулю доверенной загрузки, который осуществляет контроль целостности BIOS, самопроверку и проверку аппаратного окружения. Если процедура пройдена успешно, запускается процесс аутентификации пользователя. После введения пароля и получения информации от средства идентификации начинается загрузка операционной системы. В первую очередь проверяется целостность модулей ОС, после чего осуществляется загрузка компонент в оперативную память компьютера, после чего управление передается операционной системе.

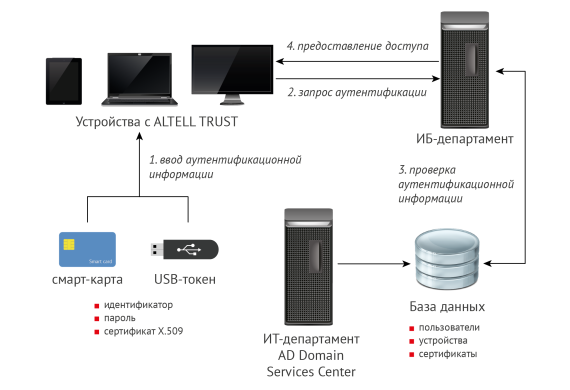

Сценарий №2 - Авторизация пользователей на удаленных AD/LDAP-серверах до загрузки операционной системы

После включения защищаемого устройства управление сразу передается ALTELL TRUST, который производит начальную инициализацию и проверку оборудования, самопроверку, а также проверку критических областей и файлов ОС. Далее запрашивается идентификационная информация пользователя на основе заданной в ALTELL TRUST конфигурации (либо обычный запрос логина/пароля, либо двухфакторная авторизация с использованием USB-токена или смарт-карты). Полученная идентификационная информация отправляется для проверки на серверы департамента ИБ. При этом данные о пользователях на этих серверах синхронизованы с данными ИТ-департамента. В случае положительных результатов проверки пользователю предоставляется доступ.

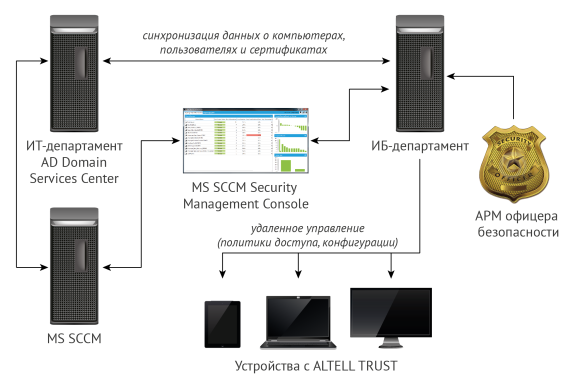

Сценарий №3 - Удаленное управление защищаемыми устройствами

Удаленное управление ALTELL TRUST осуществляется с помощью двух консолей: для системного администратора (осуществляется с помощью специального плагина, устанавливаемого в MS SCCM) и для офицера безопасности (с помощью АРМ офицера безопасности). При этом офицер безопасности управляет правами пользователей (в том числе системных администраторов), сертификатами, журналами и аудитом. Системный администратор, в свою очередь обладая необходимыми правами, может обновлять программное обеспечение и выполнять другие присущие ему функции. Такая схема позволяет соблюсти необходимый уровень информационной безопасности, одновременно снижая затраты на администрирование и расширение инфраструктуры.

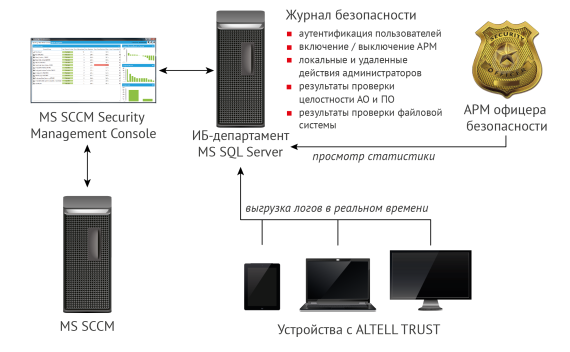

Сценарий №4 - Централизованный сбор логов

ALTELL TRUST позволяет выгружать логи из защищаемых устройств в режиме реального времени. В журнал записываются факты аутентификации пользователей и включения/выключения АРМ, история локальных и удаленных действий администраторов, а также результаты проверки целостности BIOS, файловой системы, аппаратного и программного обеспечения. Офицер безопасности может работать с базой данных с помощью специализированного АРМ офицера безопасности.

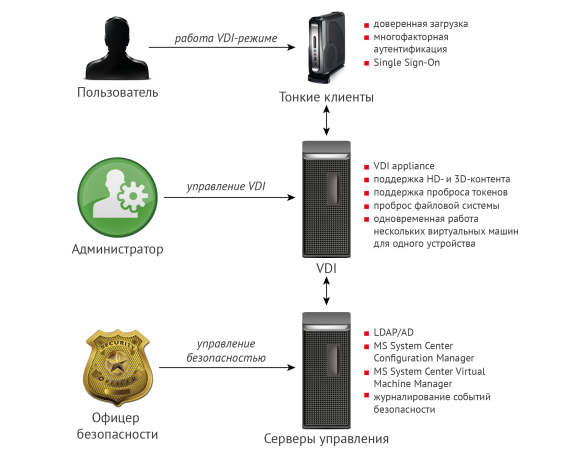

Сценарий №5 - Использование в качестве единственного ПО тонких клиентов (zero client)

Наличие полнофункционального стека сетевых протоколов позволяет использовать ALTELL TRUST в качестве единственного ПО тонких клиентов («нулевой клиент»), организовав защищенную работу с удаленными рабочими столами (VDI). Перед подключением к виртуальному рабочему столу осуществляется многофакторная авторизация пользователей с использованием USB-токена и смарт-карты. Образы виртуальных рабочих столов хранятся на серверах и управляются централизованно, что позволяет осуществлять их быстрое клонирование, восстанавливать образы из резервного хранилища, а также сохранять или возвращать состояние такого образа в любой момент времени. Возможность переключаться между несколькими виртуальными машинами позволяет одновременно работать с информацией разного уровня секретности.

Тестирование

Если вы заинтересовались возможностями ALTELL TRUST, наши специалисты могут провести его бесплатную демонстрацию.